WordPress博客安全强化设置指引

以WordPress源代码为基础的网站,目前在所有网站的占比越来越高,已经达到26%之多。因为流行,所以它受的的关注自然就多。但并非受的关注都是善意的,网络上经常会不时地爆出有关WordPress的安全问题所引起的负面影响。

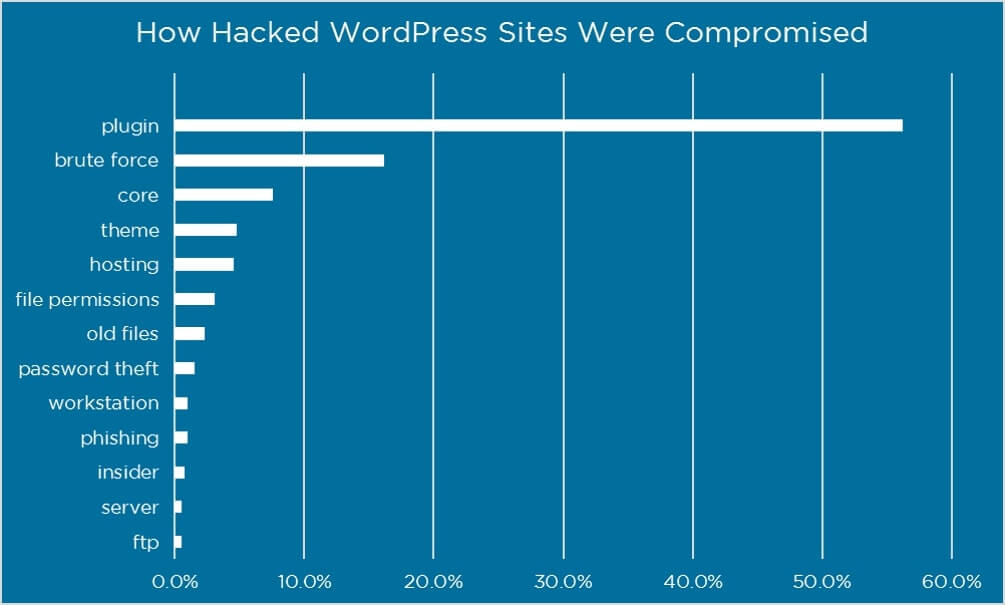

根据WordPress漏洞数据库,WordPress有4284个已知的漏洞。WordPress插件是漏洞的最大来源。50%的曝光来自WordPress插件。10%来自WordPress主题,其余40%是WordPress核心漏洞。

这得到了Wordfence研究结果的证实,他们继续说,如果你能保护自己免受插件漏洞和暴力攻击,你就占了问题的70%以上。

说到WordPress的安全性,大多数人都会犯同样的错误:他们仍然使用“admin”作为用户名,大多数人使用一个容易猜到的密码,或者更糟糕的是,将自己名下的所有网站都使用相同的密码。

最后,大多数人完全忽略更新——无论是WordPress核心、主题还是插件。不用说,这将导致一系列的问题。下面将列出21个强化你的WordPress安全的方法,希望对你有所帮助。

1,强化WordPress登陆用户名和密码

很多个人网站通常习惯使用默认的用户名admin或是简单的密码,这样很容易被有心人使用一些工具计算出来。通常这些有心人对你的网站数据没什么兴趣,除非你的网站真的可以给他带来价值,大部分情况下,他们套出你的网站用户名和密码,都是为了在你的网站挂广告代码,或是将你的主机当作肉机来使用。要杜绝这一类的危险行为,第一步就是要修改你的用户名和使用强密码,如果有必要在登陆页增加额外的安全验证码来强化登陆安全,也就是通常说的双重身份安全验证。

2,插件筛选使用和检查

在WordPress安全方面,使用的插件是一个很大漏洞来源,因为你不知道你正在使用的插件是否会有问题。所以在你确认要使用一个插件的时候,必须要首先确认这个插件的安全性,如果是一个常用的插件,官方或网络必定会有对其使用的评论,如果是一些比较冷门的插件,在使用前,和启用后,使用一些工具来检测。不准备使用的插件将其删除,不要认为没有激活就没有关系,删除最为妥当。

3,主题慎重选用

通常我们会选用一些免费的主题,但通常第三方的主题有可能存在恶意代码,或是有漏洞存在,因此使用主题的首先来源一定要明确,不在非官方下载免费主题使用;二是选用一些可承担的付费主题,以得到更好的服务和升级

4,更改数据库字符表前缀

修改数据库字符表前缀,通常在安装时就完成,因为在后期修改有时候会产生一些莫名的问题。修改后的新前缀可以避免一些网络上按默认wp_进行搜索攻击的代码。

5,检查install.php文件是否存在

待你的网站安装完成后,切记一定要删除或重命名wp-admin/install.php的安装文件,因为它已经不再有用,放在那里反而存在一定的风险

6,建议关闭pingbacks和trackbacks

关于pingbacks和trackbacks引用通告

Pingbacks和trackbacks是链接通知,使您能够跟踪其他网站何时链接到您的内容。启用这些通知后,它们会出现在您帖子的评论部分。

虽然pingbacks和trackbacks促进了博客之间的交流,但它们也可能被在你的网站上插入垃圾链接的机器人滥用。因此,您通常应该禁用pingbacks和trackbacks,并且只有在您确定要使用它们时才启用它们。

在后台-评论中取消复选框勾选:Allow link notifications from other blogs (pingbacks and trackbacks) on new posts

7,关闭所有do_pings

当您的WordPress站点被配置为启用ping时,数据库可以填充许多do _ pings的WP Cron执行条目。通常个人博客网站很少用到此类功能,反而给对方提供一个渗入你网站的途径,建议禁用此功能,并且从数据库中删除do _ pings条目。

if (isset($_GET['doing_wp_cron'])) {

remove_action('do_pings', 'do_all_pings');

wp_clear_scheduled_hook('do_pings');

} // disable pingbacks, enclosures, trackbacks8,优化wp-config.php文件的安全

WP-config.php的安全太重要了,它包括你网站的密码等基础信息。首先要将wp-config.php文件权限设置为400或440,防止被外来代码读取。

9,移动网站核心文件到安全地方

将WP核心文件移动到任何非标准文件夹将使您的站点更不容易受到自动攻击。通常来说大多数脚本依赖于默认文件路径进行计算和攻击。

10,关闭错误代码显示

对于一个已经运行正常的工作网站来说,不建议在上面进行任何调试,必须关闭所有PHP和script脚本错误代码显示,只是将错误信息保存到指定的log供管理员查阅即可,为了防止PHP错误代码显示被意外启用,建议在wp-config.php文件的最后添加一行关闭错误代码显示的功能。

define('SCRIPT_DEBUG', false);

define('WP_DEBUG', false);

ini_set('display_errors', 0);11,设置相对安全的header文件

HTTP文件传输也是一可获取网站信息的途径,建议将header更改如下:

Header set Strict-Transport-Security "max-age=31536000; includeSubDomains"

Header set X-XSS-Protection "1; mode=block"

Header set X-Frame-Options "sameorigin"

Header set X-Content-Type-Options "nosniff"

Header set Content-Security-Policy "default-src 'self' 'unsafe-inline' 'unsafe-eval' https: data:";

Say Something!